無料デモをごダウンロードいただけます

様々な復習資料が市場に出ていることから、多くの候補者は、どの資料が適切かを知りません。この状況を考慮に入れて、私たちはSOA S90.20の無料ダウンロードデモを候補者に提供します。弊社のウェブサイトにアクセスしてSOA Security Labデモをダウンロードするだけで、S90.20試験復習問題を購入するかどうかを判断するのに役立ちます。多数の新旧の顧客の訪問が当社の能力を証明しています。私たちのS90.20試験の学習教材は、私たちの市場におけるファーストクラスのものであり、あなたにとっても良い選択だと確信しています。

SOA Security Lab試験学習資料での高い復習効率

ほとんどの候補者にとって、特にオフィスワーカー、S90.20試験の準備は、多くの時間とエネルギーを必要とする難しい作業です。だから、適切なS90.20試験資料を選択することは、S90.20試験にうまく合格するのに重要です。高い正確率があるS90.20有効学習資料によって、候補者はSOA Security Lab試験のキーポイントを捉え、試験の内容を熟知します。あなたは約2日の時間をかけて我々のS90.20試験学習資料を練習し、S90.20試験に簡単でパスします。

S90.20試験認定を取られるメリット

ほとんどの企業では従業員が専門試験の認定資格を取得する必要があるため、S90.20試験の認定資格がどれほど重要であるかわかります。テストに合格すれば、昇進のチャンスとより高い給料を得ることができます。あなたのプロフェッショナルな能力が権威によって認められると、それはあなたが急速に発展している情報技術に優れていることを意味し、上司や大学から注目を受けます。より明るい未来とより良い生活のために私たちの信頼性の高いS90.20最新試験問題集を選択しましょう。

Tech4Examはどんな学習資料を提供していますか?

現代技術は人々の生活と働きの仕方を革新します(S90.20試験学習資料)。 広く普及しているオンラインシステムとプラットフォームは最近の現象となり、IT業界は最も見通しがある業界(S90.20試験認定)となっています。 企業や機関では、候補者に優れた教育の背景が必要であるという事実にもかかわらず、プロフェッショナル認定のようなその他の要件があります。それを考慮すると、適切なSOA SOA Security Lab試験認定は候補者が高給と昇進を得られるのを助けます。

S90.20試験学習資料を開発する専業チーム

私たちはS90.20試験認定分野でよく知られる会社として、プロのチームにSOA Security Lab試験復習問題の研究と開発に専念する多くの専門家があります。したがって、我々のSOA Certification試験学習資料がS90.20試験の一流復習資料であることを保証することができます。私たちは、SOA Certification S90.20試験サンプル問題の研究に約10年間集中して、候補者がS90.20試験に合格するという目標を決して変更しません。私たちのS90.20試験学習資料の質は、SOA専門家の努力によって保証されています。それで、あなたは弊社を信じて、我々のSOA Security Lab最新テスト問題集を選んでいます。

SOA Security Lab 認定 S90.20 試験問題:

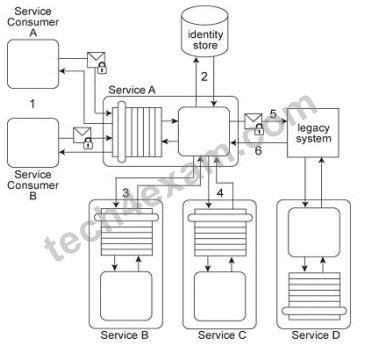

1. Service A has two specific service consumers, Service Consumer A and Service Consumer B (1). Both service consumers are required to provide security credentials in order for Service A to perform authentication using an identity store (2). If a service consumer's request message is successfully authenticated, Service A processes the request by exchanging messages with Service B (3) and then Service C (4). With each of these message exchanges, Service A collects data necessary to perform a query against historical data stored in a proprietary legacy system. Service A's request to the legacy system must be authenticated (5). The legacy system only provides access control using a single account. If the request from Service A is permitted, it will be able to access all of the data stored in the legacy system. If the request is not permitted, none of the data stored in the legacy system can be accessed. Upon successfully retrieving the requested data (6), Service A generates a response message that is sent back to either Service Consumer A or B.

The legacy system is also used independently by Service D without requiring any authentication. Furthermore, the legacy system has no auditing feature and therefore cannot record when data access from Service A or Service D occurs. If the legacy system encounters an error when processing a request, it generates descriptive error codes.

This service composition architecture needs to be upgraded in order to fulfill the following new security requirements: 1. Service Consumers A and B have different permission levels, and therefore, response messages sent to a service consumer must only contain data for which the service consumer is authorized. 2. All data access requests made to the legacy system must be logged. 3. Services B and C must be provided with the identity of Service A's service consumer in order to provide Service A with the requested data. 4.

Response messages generated by Service A cannot contain confidential error information about the legacy system.

Which of the following statements provides solutions that satisfy these requirements?

A) Apply the Trusted Subsystem pattern by introducing a new utility service that encapsulates data access to the legacy system. After Service A authenticates a service consumer it creates a signed SAML assertion containing authentication and authorization information. The SAML assertions are used by Service A to convey the identity information of Service Consumer A or B to Services B and C.

The utility service filters response messages to the service consumer based on the information in the SAML assertions. The utility service keeps a log of the all data access requests made to the legacy system. The Exception Shielding pattern is further applied to the utility service in order to prevent the leakage of confidential error information.

B) Apply the Service Perimeter Guard pattern to provide selective access privileges to Service Consumers A and B.

The resulting perimeter service shares the identity store with Service A, which it uses to authenticate each request message. If authentication is successful, the request message is forwarded to Service A.

Service A then also authenticates the service consumer and retrieves the service consumer's security profile from the identity store upon successful authentication. Each service consumer's security profile includes its authorized level of access. Service consumer authentication is subsequently performed using digital certificates. The Exception Shielding pattern is further applied to the perimeter service in order to prevent the leakage of confidential error information.

C) To correctly enforce access privileges, Services B and C must share the identity store with Service A and directly authenticate Service Consumer A or B.

Furthermore, Services B and C must each maintain two policies: one for Service Consumer A and one for Service Consumer B.

After receiving a request message from a Service A.

Services B and C must evaluate the validity of the request by using the identity store and the appropriate policy.

Service Consumers A and B are required to submit the necessary security credentials to the legacy system as part of the request message sent to Service A.

After verifying the credentials, the legacy system either performs the necessary processing or sends the response to Service A or denies access and sends an error message directly to Service Consumer A or B.

The Message Screening pattern is applied to Service A so that it can perform message screening logic in order to filter out unauthorized data coming from the legacy system.

D) Apply the Trusted Subsystem pattern by introducing a new utility service that encapsulates data access to the legacy system. The utility service evaluates request messages by authenticating the service consumer against the identity store and also verifying the digital signature of each request. If the request is permitted, Service A forwards the service consumer's credentials to Services B and C, and to the legacy system. The response messages from Services B and C are returned to Service A, while responses from the legacy system are processed by the utility service. Logic is added to the utility service so that it can log access requests made to the legacy system.

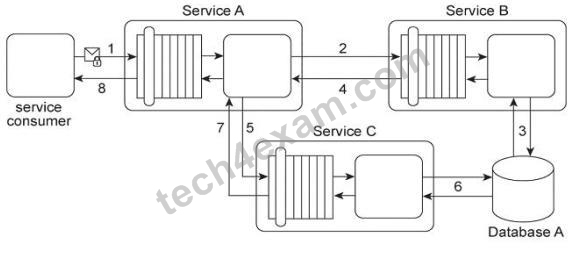

2. Service A provides a customized report generating capability. Due to infrastructure limitations, the number of service consumers permitted to access Service A concurrently is strictly controlled. Service A validates request messages based on the supplied credentials (1). If the authentication of the request message is successful, Service A sends a message to Service B (2) to retrieve the required data from Database A (3). Service A stores the response from Service B (4) in memory and then issues a request message to Service C (5). Service C retrieves a different set of data from Database A (6) and sends the result back to Service A (7). Service A consolidates the data received from Services B and C and sends the generated report in the response message to its service consumer (8).

This service composition was recently shut down after it was discovered that Database A had been successfully attacked twice in a row. The first type of attack consisted of a series of coordinated request messages sent by the same malicious service consumer, with the intention of triggering a range of exception conditions within the database in order to generate various error messages. The second type of attack consisted of a service consumer sending request messages with malicious input with the intention of gaining control over the database server. This attack resulted in the deletion of database records and tables. An investigation revealed that both attacks were carried out by malicious service consumers that were authorized.

How can the service composition security architecture be improved to prevent these types of attacks?

A) Apply the Service Perimeter Guard pattern together with the Trusted Subsystem pattern.

This establishes a perimeter service between Database A and any service that requires access to it (including Services B and C). The perimeter service evaluates incoming data requests and filters out those that can introduce a security risk. Only request messages issued by authorized services and service consumers are forwarded to Database A.

Responses originating from Database A are further evaluated by the trusted subsystem to remove any unauthorized data. The two patterns together ensure that only authorized data is returned to the service consumer and that no request messages present a security threat to Database A.

B) Apply the Trusted Subsystem pattern to protect Database A from data-driven attacks and to evaluate whether database responses contain inappropriate data. The trusted subsystem maintains a snapshot of Database A and executes the original service consumer's request message against the snapshot. The processing logic that accesses the snapshot has limited privileges in order to prevent malicious attacks from overtaking the database. If no security violation is detected during the processing of the snapshot, then the original service consumer's request is forwarded to Database A.

If an error message is generated during the processing of the snapshot, then it is returned to the original service consumer and the request is not forwarded to Database A.

Because the error message was generated on the snapshot, it cannot contain unsafe information about Database A.

C) Apply the Data Confidentiality pattern together with the Data Origin Authentication pattern. This establishes message-level security so that all messages are encrypted and digitally signed. Secondly, the Service A logic must be enhanced so that it can keep track of the trustworthiness of its service consumers If a request message originated from a trustworthy service consumer, then the request message is processed as normal. If the request message originates from a non-trustworthy service consumer, then the request message is rejected and an error message is returned to the service consumer.

D) Apply the Exception Shielding pattern together with the Message Screening pattern.

This establishes new logic within Service A that screens incoming request messages for data-driven attacks (such as SQL injection and XPath injection attacks), and also evaluates whether exception details returned by Database A contains potentially confidential or unsafe information. Any inappropriate exception information is replaced with sanitized content.

3.

A)

B) Apply the Service Perimeter Guard pattern to establish a perimeter service that can perform security functions on behalf of Service A.

Next, apply the Data Confidentiality pattern so that the security credential information provided by Service Consumer A with the request message is encrypted with the secret key shared between the perimeter service and Service Consumer A.

The perimeter service evaluates the credentials and if successfully authenticated, forwards the request message to Service A.

Transport-layer security is used to protect message exchanges between Service A and Service Consumer

C) Apply the Service Perimeter Guard pattern together with the Trusted Subsystem pattern to establish a perimeter service that can perform security functions on behalf of Service A.

The utility service can verify the validity of the request messages from Service Consumer A by authenticating the request message against an identity store. If the request message is authenticated, the utility service then sends it to Service A for further processing. All communications between Service A and Service Consumer A can be encrypted using the public key of the intended recipient, and signed using the private key of the sender.

Industry standards that can be used for this solution are XML-Encryption, XML-Signature, and WS-Trust.

D) Apply the Data Origin Authentication pattern together with the Data Confidentiality pattern in order to establish message-layer security that guarantees the confidentiality and integrity of messages exchanged by Service Consumer A and Service A.

Further, a security policy can be created to require that security credentials submitted to Service A must be digitally signed and encrypted and also contain a timestamp to validate the actual time the request was issued. Industry standards that can be used for this solution are WS- Policy, WS-SecurityPolicy, XML-Encryption, and XML-Signature.

E) Apply the Trusted Subsystem pattern together with the Data Origin Authentication pattern in order to establish a utility service that performs the security processing on behalf of Service A.

Service Consumer A must digitally sign all request messages and encrypt the credential information using the public key of the utility service. The utility service can then verify the security credentials and the digital signature to establish the validity of the request message. If the request message is permitted, the utility service establishes a composite trust domain that encompasses Service Consumer A, Service A, Database A, and the legacy system. Because all communications remain within a single trust domain, malicious intermediaries will not be able to gain access to any exchanged data.

質問と回答:

| 質問 # 1 正解: A | 質問 # 2 正解: D | 質問 # 3 正解: A、D |

弊社は製品に自信を持っており、面倒な製品を提供していません。

弊社は製品に自信を持っており、面倒な製品を提供していません。

原田**

原田**